Acht einfache Möglichkeiten einer sichereren Internetnutzung

Schützen Sie Ihre Daten, indem Sie diese einfachen Schritte befolgen, die AnonHQ für Sie zusammengestellt hat.

Es gibt viele Möglichkeiten, um sich und seine Familie zu schützen, während man im Internet surft. Man muss sich keine Schwierigkeiten, Schadsoftware oder Probleme durch etwas einhandeln, mit dem man eigentlich nichts zu tun hat. Nachfolgend finden Sie einige praktische Tipps, um Ihre Internetnutzung sicherer zu gestalten.

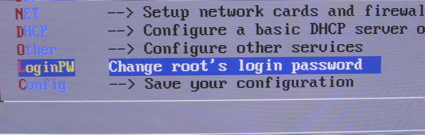

Passwörter, Passwörter und noch mehr Passwörter

Das einzige, was zwischen einem Hacker und Ihren persönlichen Informationen steht, ist Ihr Passwort. Wenn Ihr Account gehackt wird, ist es wahrscheinlich, dass Ihr Passwort leicht herauszufinden war, so wie Ihr Name, Geburtstag oder vielleicht Ihre Telefonnummer.

Benutzen Sie komplexe Passwörter, um sicherzustellen, dass Ihnen so etwas nicht passiert. Stellen Sie sicher, dass sie nicht im Wörterbuch gefunden werden können, machen Sie Ihre Passwörter länger als 13 Buchstaben, vermischen Sie sie mit Zahlen, Symbolen und Großbuchstaben und machen Sie es sich zur Angewohnheit, nicht für jedes Konto dasselbe Passwort zu benutzen.

Denken Sie nach, bevor Sie etwas über sich mitteilen

Oder eher: “Denken Sie, bevor Sie posten”. Alles, was Sie über Ihre Social-Media-Accounts posten und teilen, kann potenziell vom Rest der Welt gesehen werden. Wenn Ihre Einstellungen nicht richtig sind, dann vergrößert sich das Potenzial um einiges mehr. Geben Sie nie Ihre persönlichen Informationen über Ihren Social-Media-Account preis, nicht einmal über private Mitteilungen an Ihre Freunde, denn wenn Ihr Account gehackt wird, dann können Ihre Bilder und Ihre Bankverbindung, die Sie lieber für sich behalten wollen, in falsche Hände gelangen und sie werden wahrscheinlich gegen Sie oder gegen Ihre Familie eingesetzt.

Auch ist die Tatsache erwähnenswert, dass viele Unternehmen wie Google zuerst einen Online-Check über Sie durchführen, bevor sie Sie einstellen. Alles, was über Sie gepostet wurde, kann Ihnen später noch zu schaffen machen.

Internet-Mobbing existiert

Die Regeln, die für die reale Welt gelten, gelten auch für diejenigen, die Ihnen im Internet das Leben schwer machen: Reagieren Sie einfach nicht darauf, blockieren Sie sie, melden Sie sie der Polizei und machen Sie Ihrer Familie die Situation bewusst, ganz gleich, um welches Problem es sich dabei handelt. Es gibt viele Organisationen, die Ihnen dabei helfen können, Internet-Mobbing zu bekämpfen – eine davon ist Stomp out Bullying. Ihre Programme beinhalten Ansprechpartner für Jugendliche, und man kann sie per Telefon kontaktieren, oder Ihre Internetseite besuchen, um weiteren Beistand einzuholen.

Wenn Sie sich nicht sicher sind, klicken Sie nicht auf den Anhang

Hacker haben Mittel und Wege, einen Link oder Viren zu verstecken, indem sie sie in einer Datei oder einem Anhang verbergen. In klaren, einfachen Worten: Öffnen Sie keine Datei, wenn Sie nicht mit gerechnet haben oder wenn sie von einer unbekannten E-Mail-Adresse stammt. Und vor allem: Öffnen Sie KEINESFALLS einen Anhang, der eine .exe-Endung hat.

Diese Regel gilt auch für einen Link. Es gibt viele Erweiterungen, die dabei helfen können, Sie über heimtückische Links oder Internetseiten zu identifizieren. Die WOT-Erweiterung kann Ihnen dabei helfen, den Link zu identifizieren, indem sie ihn als sicher oder unsicher einstuft. Sie können sie in Ihren Browser integrieren, indem Sie auf ihre Internetseite gehen.

E-Mail-Betrug

Wenn sie eine E-Mail erhalten haben, in der es heißt, dass ein reiches Mädchen Sie heiraten oder Ihnen die Millionen geben will, die ihr toter Vater hinterlassen hat, sind die Chancen ziemlich hoch, dass es sich dabei um Spam handelt. Diese E-Mails sind dazu da, um an Ihre persönlichen Informationen heranzukommen, wie etwa Ihre Kontodaten und Kreditkartennummern, um später daraus Kapital schlagen zu können. Markieren Sie solche E-Mails einfach als Spam.

Ihr Freund schickt Ihnen seltsame Nachrichten

Manchmal kann es sein, dass Ihre Freunde Ihnen seltsame Nachrichten schicken, aber wenn Sie Ihnen Nachrichten schicken, die Nacktfotos beinhalten – um Sie dazu zu verleiten, die Datei anzuklicken -, ist es gut möglich, dass sie letztendliches den Zugang zu Ihrem Account verlieren und die gleiche Nachricht nun an Ihre eigenen Kontakte geschickt wird.

Sicherheit beim Einkauf im Internet

Viele von uns kaufen etwas im Internet ein, aber die meisten vergessen dabei, zuerst die Sicherheit der Internetseite zu überprüfen: zum Beispiel, welche Art der Sicherheit diese Internetseite bietet, ob die Internetseite einen dritten Geschäftspartner mit einbezieht und welche Bewertungen der Händler bekommen hat. Wie groß sind die Sicherheitsvorkehrungen des Händlers? Achten Sie immer darauf. Und hier noch ein guter Rat: Benutzen Sie niemals den Computer einer anderen Person zum Online-Einkauf. Er könnte einen Keylogger haben oder Schlimmeres – er könnte mit einem Schadprogramm infiziert sein, das Ihre Daten direkt an einen Hacker weiterleitet.

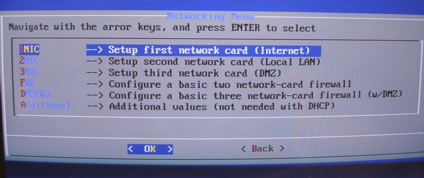

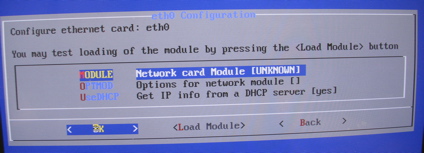

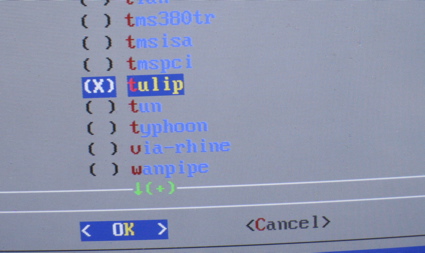

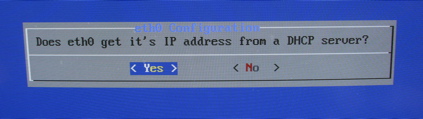

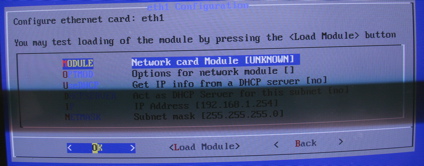

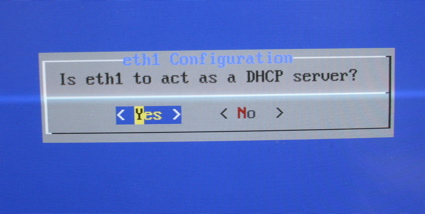

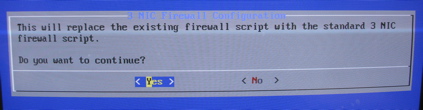

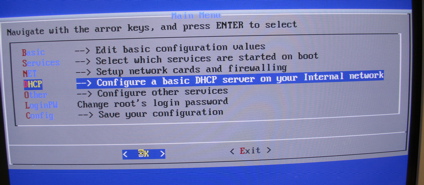

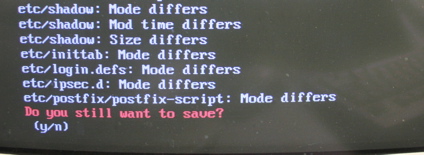

Benutzen Sie allemöglichen Hilfsprogramme

Heutzutage haben viele Betriebssystem ihre eigenen eingebauten Firewalls, die ziemlich gut sind. Aber wenn Sie mehr Sicherheit wollen, benutzen Sie Software anderer Anbieter wie Kaspersky oder AVG. Es gibt ein reichhaltiges Angebot, aus dem man wählen kann, und benutzen Sie auch On-Demand-Virenscanner, um Ihr System von Zeit zu Zeit zu durchsuchen.

Quelle: Entrepreneur.

Verweise:

Übersetzt aus dem Englischen von AnonHQ.com