Wenn Hacker das Licht ausmachen

Dank der voranschreitenden Weiterentwicklung der Technologie unseres Energieversorgungsnetzes und der intelligenten Verbrauchsmessung in unseren Wohnräumen erleben wir viele neue Vorteile… Aber dort verbergen sich ebenfalls die Gefahren, die von Hackern ausgehen.

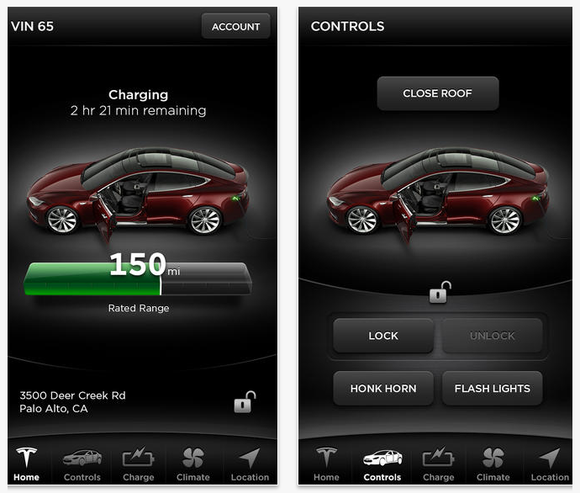

Die Technologie, mit der unser Stromnetz betrieben wird, entwickelt sich immer weiter. Intelligente Verbrauchmessgeräte verwandeln unser Zuhause in Smart Homes. Daraus ergeben sich viele Vorteile, aus denen wir Nutzen ziehen. Dazu gehören: digitale Verbindungen, verbesserte Versogung und effiziente Abrechnung. Wie jedes andere, digital verbundene Gerät des IoT (Internet of Things, Internet der Dinge) jedoch wohnt auch dieser Technologie ein extrem hohes Sicherheitsrisiko inne.

Forschende aus dem Vereinigten Königreich haben erläutert, wie genau irgendein fremder Hacker mit böser Absicht sich direkt in das System eines intelligenten Stromzählers hacken kann und die Daten manipulieren dann, die an das intelligente Stromnetz verschickt werden. Möglicherweise kann er damit sogar ein Defizit in der Stromerzeugung auslösen.

Die Forschenden (Carl Chalmers, Michael Mackay und Aine MacDermott) von der Liverpool John Moores University haben erklärt, wie die Implementierung der neuen Technologie des intelligenten Netzes das traditionelle Energienetz verbessern kann. Eines der Themen, die sie angeschnitten haben, war die weitreichende und miteinander verbundene Infrastruktur, die eine spezielle Zwei-Wege-Kommunikation und Automatisierung innerhalb des gesamten Stromnetzes erlaubt. Das umfasst die Elektrizität, die vom Erzeuger zum Verbraucher und zurück zum Erzeuger fließt.

Die Forschenden wiesen jedoch auch auf den wesentlichen Unterschied zwischen unseren traditionellen „passiven“ Methoden des Stromnetzes im Vergleich mit dem neuen intelligenten Stromnetz hin. „Kritische Infrastrukturen stellen im Speziellen ein verlockendes Ziel für Terroristen, Militärschläge und Hacker dar, die Unterbrechungen erzeugen wollen, Informationen stehlen oder ein ganzes Land aus der Ferne lahmlegen wollen“, schrieben die Wissenschaftler.

Dieses Forschungsteam deutete auch an, dass wir nun vorgewarnt sind hinsichtlich der Plausibilität eines „Worst-Case“-Szenarios. Diese Warnungen zielen auf den neuen, integrierten Fluss des intelligenten Stromnetzes ab. Es heißt darin, dass einige Sicherheitsmaßnahmen in Betrieb genommen werden müssen zwischen den Verbrauchern und dem Stromnetz, das mit den intelligenten Stromzählern bzw. Verbrauchmessgeräten verbunden ist.

Es ist eine Sache, Sicherheitsmaßnahmen einzusetzen. Eine andere Sache ist es jedoch, diese Sicherheitsmaßnahmen gegen Hacker und Terroristen auch zu warten und aufrechtzuerhalten. Um den Aktionen der Hacker stets einen Schritt voraus zu sein, müssen die Exploits bzw. die Möglichkeiten der Ausnutzung dieser Schwachstelle vollständig verstanden werden. Dann kann ein so genannter ‚Patch‘ erstellt werden, um dabei zu helfen, die Hacker auszusperren. Das wird ohne Zweifel zu einem andauernden Kampf zwischen den Hackern und dem neuen, intelligenten Netz für elektrischen Strom führen.

Übersetzt aus dem Englischen von AnonHQ.com.

Quellen: