Forscher verbinden zum ersten Mal menschliches Denkvermögen mit dem Internet

(Anti Media) Haben Sie je darüber nachgedacht, ob die zukünftigen Menschen Aspekte ihres Lebens auf simulierten Umgebungen im Internet ausleben werden oder sogar ihre natürliche Lebensspanne verlängern können, indem sie ihre Gedanken auf ein sicheres Cloud-Ökosystem hochladen?

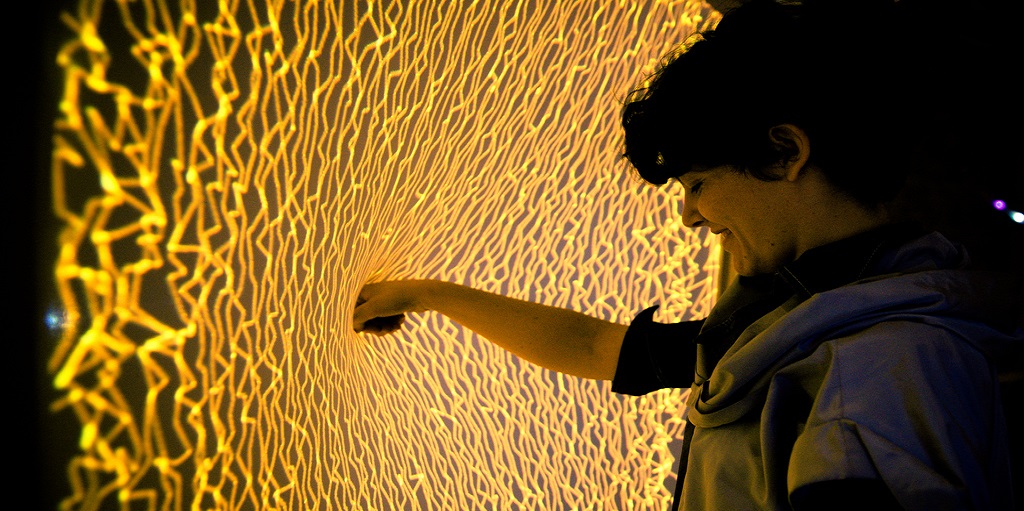

Es ist eine bereits seit Jahrzehnten altbekannte Idee aus Science-Fiction-Filmen. Durch Nachrichten darüber, dass Elon Musk gerade versucht, eine “neurale Schnur” zu bauen, hielt das Konzept einer Gehirn-Computer-Schnittstelle Eingang in den allgemeinen Sprachgebrauch. Nun behaupten Forscher an der Wits University in Johannesburg (Südafrika), menschliche Gedanken in Echtzeit mit dem Internet verknüpft zu haben – eine biomedizinische Neuheit.

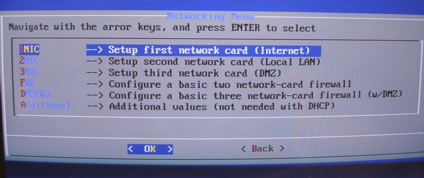

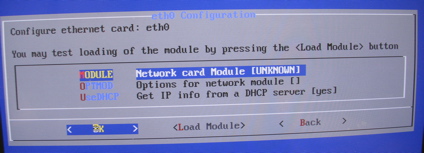

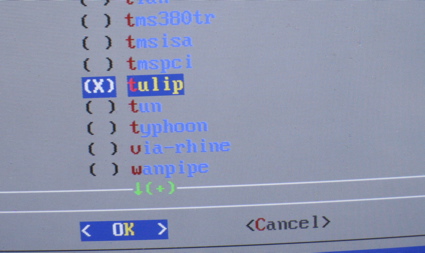

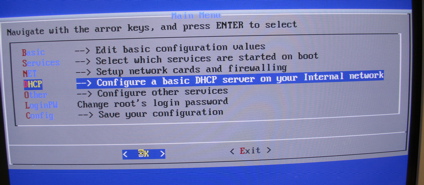

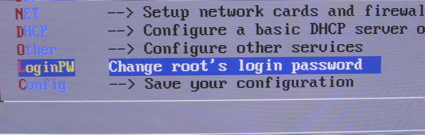

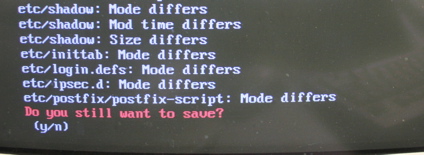

Das Projekt, das auf den Namen “Brainternet” getauft wurde, erfordert von den Forschern, EEG-Gehirnwellen-Signale zu erfassen, indem sie dafür nur ein Emotiv-EEG-Gerät und einen einfachen Raspberry Pi-Computer verwenden. Das Experiment ermöglicht es dem menschlichen Gehirn, ein Netzwerkknoten für Informationen im Internet der Dinge (IdD) zu werden.

Der Betreuer des Experiments, Adam Pantanowitz, beschrieb es auf diese Weise:

Brainternet stößt an eine neue Grenze bei Systemen im Bereich von Gehirn-Computer-Schnittstellen vor. Es gibt einen Mangel an leicht verständlichen Daten darüber, wie ein menschliches Gehirn funktioniert und Informationen verarbeitet. Brainternet strebt danach, das Verständnis einer Person von ihrem eigenen Gehirn und dem Gehirn anderer zu vereinfachen. Es tut dies sowohl durch eine kontinuierliche Überwachung der Gehirnaktivität als auch dadurch, dass etwas Interaktivität ermöglicht wird.

Die Forscher erklären, dass das Projekt wertvolle Informationen für künftige Deep Learning-Algorithmen zur Verfügung könnte und sogar Musks Bestrebungen bei der Erschaffung echter Gehirn-Computer-Schnittstellen dienlich sein könnte. Viele Zukunftsforscher gehen davon aus, dass indem die Auswirkung und tägliche Bedeutung des Internet zunimmt, es unvermeidlich ist, dass Menschen die physikalische Welt mit virtuellen Online-Umgebungen verschmelzen werden, wodurch eine Generation erweiterter Realität, virtueller Realität und einer Synthese von beidem eingeleitet wird, die manche als vermischte Realität bezeichnen.

Während die Vorstellung von “Leben” im Internet weit hergeholt klingen mag, sind wir bereits in vielerlei Hinsicht Cyborgs, die vom Internet und von künstlicher Intelligenz abhängig sind. Unser Gehirn mit einem Online-“Schwarmdenken” zu verbinden, kann sich letztendlich als effizienteste Möglichkeit erweisen, wie Menschen sowohl Informationen erhalten als auch übermitteln können, obwohl uns Bedenken in Bezug auf Überwachung und Privatsphäre durch das gesamte Jahrhundert hindurch begleiten werden.

Verweise:

- http://anonymous-news.com/researchers-connect-a-human-mind-to-the-internet-for-the-first-time-ever/

- http://theantimedia.org/researchers-connect-human-mind-internet/

- https://www.theverge.com/2017/3/27/15077864/elon-musk-neuralink-brain-computer-interface-ai-cyborgs

- https://medicalxpress.com/news/2017-09-biomedical-human-brain-internet-real.html

- https://www.emotiv.com/

- https://futurism.com/raspberry-pi-just-made-5-computer/

- https://futurism.com/researchers-have-linked-a-human-brain-to-the-internet-for-the-first-time-ever/

- https://medium.com/basic-income/deep-learning-is-going-to-teach-us-all-the-lesson-of-our-lives-jobs-are-for-machines-7c6442e37a49

- http://www.businessinsider.com/ray-kurzweil-thinks-well-all-be-cyborgs-by-2030-2015-6?IR=T

- https://www.foundry.com/industries/virtual-reality/vr-mr-ar-confused

- https://www.theverge.com/2016/6/2/11837854/neural-lace-cyborgs-elon-musk

- https://www.activistpost.com/2016/01/the-coming-hive-mind-manmachine-merger-and-the-global-transhuman-society.html

![Cell-Phone-Status[1]](https://derwaechter.net/wp-content/uploads/2016/05/Cell-Phone-Status1.png)

![Who-Is[1]](https://derwaechter.net/wp-content/uploads/2016/05/Who-Is1.png)