Hacker übernehmen Tesla-Auto von der Tesla Mobile-App

Hacker haben den Besitzer eines Tesla-Wagens davon überzeugt, dass er eine bösartige App auf dem Gerät installiert werden muss. Nachdem dies geschehen war, konnten sie das Auto stehlen.

Eine kleine Gruppe von Hackern, die bei einer norwegischen Cybersicherheitsfirma angestellt sind, haben ganz genau gezeigt, wie Cyberkriminelle tatsächlich ganz einfach das Sicherheitssystem ausnutzen können, das in einem Tesla-Wagen installiert ist und über die Tesla Mobile-App gesteuert wird.

Die Forscher von Promon hatten einen Laptop genutzt, um aus der Ferne das Fahrzeug vom Typ Tesla Model S zu entsperren. Sie konnten das Auto nicht nur mit einem Laptop entsperren, sondern es gelang ihnen auch, das elektronische Fahrzeug zu starten und damit wegzufahren, ohne irgendeinen Schlüssel dafür zu benötigen. Die gesamte Operation wurde durchgeführt, indem das Smartphone des Besitzers gehackt wurde.

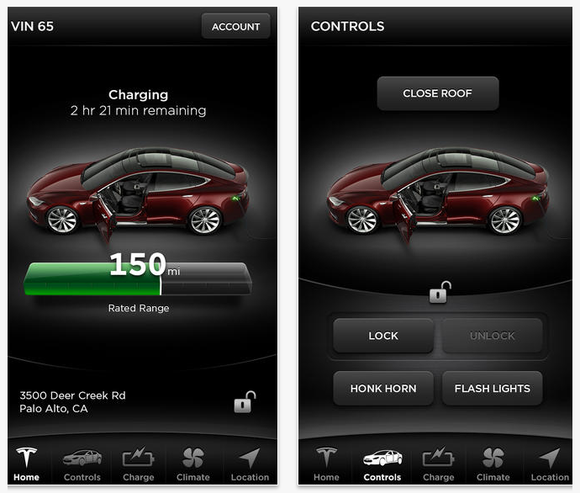

Promon hat daraufhin ein Video veröffentlicht, das die folgenreichen und extremen Schwachstellen deutlich bloßstellt, die sich in der Mobile-App von Tesla verbergen. Das ist eine ziemlich große Sache, da die Besitzer die mobile App dafür verwenden können, um die Batterielaufzeit und den Status der Aufladung anzuzeigen, ihr Auto lokalisieren können, die Temperatur vor dem Einsteigen in den Wagen regulieren können, die Lichter aufblitzen lassen können, um den eigenen Wagen inmitten eines vollen Parkplatzes zu finden – und noch viel, viel mehr. Und ja, die App gibt es sowohl für Geräte mit iOS als auch für Android.

Dieses Sicherheitsproblem (Exploit) konnte deshalb durchgeführt werden, weil auch Social Engineering (die Manipulation eines Menschen) angewandt wurde. Die Hacker hatten den Besitzer davon überzeugt, dass eine spezielle bösartige App heruntergeladen und auf dem Smartphone installiert werden müsste. Als sie dann heruntergeladen und installiert war, bestand der nächste Schritt darin, dass die Hacker einen frei zugänglichen und offenen WLAN-Hotspot in der Nähe der Tesla-Ladestation einrichteten.

Tom Lysemose Hansen, der Gründer und CTO (Technischer Direktor) von Promon, stellte fest: „Die aktuelle Forschung von Keen Security Labs nutzt Fehler im CAN-Bus-System (Controller Area Network-Bussystem) der Tesla-Fahrzeuge aus. Damit war es ihnen möglich, die Kontrolle über eine begrenzte Anzahl von Funktionen des Autos zu übernehmen. Unser Test verwendet als Erster die Tesla-App als Zugriffspunkt und geht noch einen Schritt weiter, indem er zeigt, dass eine kompromittierte App direkt zum Diebstahl eines Wagens führen kann.“

Und die innovierende Firma hat einen Patch für die Software nur ein paar Tage nach der Veröffentlichung und dem Bekanntwerden dieser Demonstration herausgebracht, um diesen Fehler zu beheben.

„Unser Test verwendet als Erster die Tesla-App als Zugriffspunkt.“

Sorry, aber das war kein Hack in die Tesla-App. Stattdessen hat diese Firma Folgendes getan: Sie hat einen Besitzer dazu gezwungen, eine spezielle App herunterzuladen, um dessen Smartphone hacken zu können. Von dort aus ist es ihnen gelungen, die App zu kompromittieren.

Wie stiehlt man einen Tesla?

Aus der einen Perspektive ist es der Diebstahl eines Autos, indem die mobile App verwendet wird. Aus einer anderen Perspektive ist es jedoch nichts anderes als das Hijacking (wörtlich: die Entführung) eines Smartphone, um die App per Fernzugriff ausführen zu können und das Auto damit verletzlich zu machen.

„Indem Tesla sich davon entfernt, einen physischen Schlüssel zu verwenden, um die Tür aufzusperren, unternimmt Tesla im Grunde denselben Schritt, den auch Banken und die Bezahlindustrie gegangen sind. Physische Tokens („Dinge“) werden von ‚mobilen Tokens‘ ersetzt“, erläuterte Hansen. Weiterhin sagte er: „Wir sind sehr stark davon überzeugt, dass Tesla und die Autoindustrie ein vergleichbares Level an Sicherheit bieten müssen – und das ist definitiv heute so noch nicht der Fall.“

Übersetzt aus dem Englischen von AnonHQ.com.

Quellen:

- http://anonhq.com/hackers-stole-tesla-car-from-tesla-mobile-app/

- https://promon.co/

- https://youtu.be/5jQAX4540hA

- https://itunes.apple.com/us/app/tesla-motors/id582007913?mt=8

- https://play.google.com/store/apps/details?id=com.teslamotors.tesla