Google sammelt Daten von Android-Nutzern, selbst wenn der Standortzugriff ihres Smartphones ausgeschaltet ist

Titelbild: “Google, sei nicht böse”

Mit mehr als 320 Millionen weltweit verschickten Android-Geräten hält Googles Android 88% der Smartphone-Marktanteile. Jedoch behauptet ein kürzlicher Quartz-Bericht, dass Google die Popularität seines Mobilfunk-Betriebssystems dazu benutzt, um die Standortdaten seiner Android-Nutzer zu sammeln, selbst wenn sie den Standortzugriff ausgeschaltet und keine SIM-Karte haben.

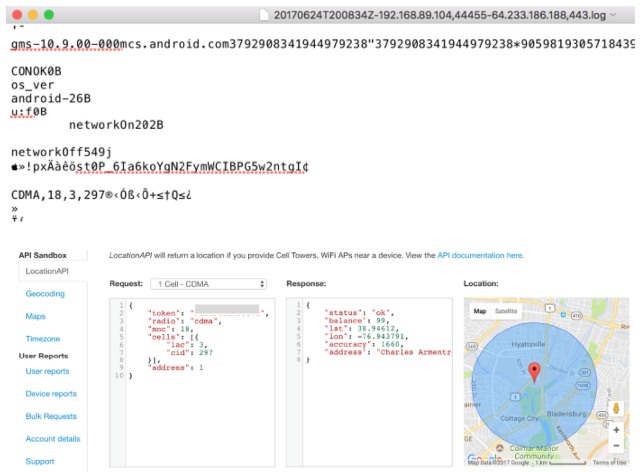

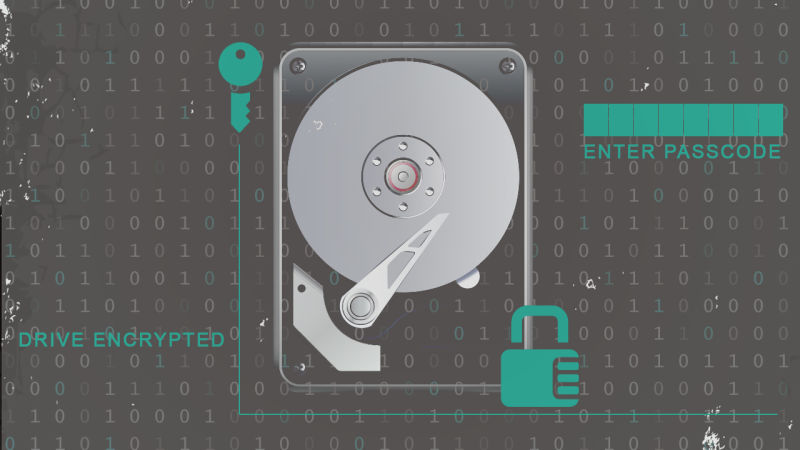

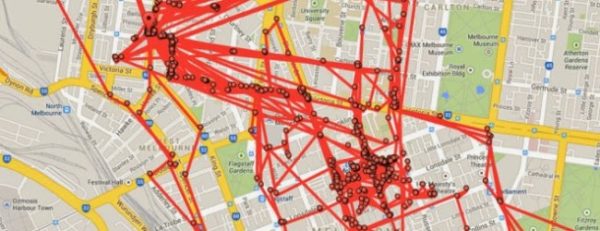

Seit Anfang 2017 haben Android-Smartphones die Adressen von nahegelegenen Mobilfunksendern gesammelt – selbst wenn der Standort-Service ausgeschaltet ist – und diese Daten zurück zu Google gesendet. Das Ergebnis ist, dass Google, das Alphabet-Gerät hinter Android, Zugang zu Daten über den Standort von Einzelpersonen und ihrem Bewegungsverhalten hat, die weit über das hinausgeht, was die Endkunden in Bezug auf die Privatsphäre vernünftigerweise erwarten.

Quartz bemerkte, dass Google die Dreiecksmethode verwendet, um ein Android-Gerät innerhalb des Radius einer Viertelmeile eines Mobilfunkmastes zu lokalisieren. Jedes Mal, wenn ein Android-Gerät mit Daten- oder WLAN-Verbindung in die Reichweite eines neuen Mobilfunkmastes kam, versendete es die Adressen der nahegelegenen Mobifunkmasten und schickte die Daten mithilfe des Android-Nachrichtenverwaltungssystems an Google. Obwohl die an Google gesendeten Daten verschlüsselt sind, stellte Quartz fest, dass ein Hacker die Daten mithilfe bösartiger Mittel oder Spionagesoftware an eine dritte Partei umlenken kann.

Bill Budington, ein Software-Entwickler bei der Electronic Frontier Foundation warnt:

Loading...Es hat ziemlich besorgniserregende Auswirkungen, man kann sich jede erdenkliche Zahl an Umständen ausmalen, unter denen das extrem sensible Informationen sein könnten, um für eine Person ein Risiko darzustellen.

Google hat das Fehlverhalten zugegeben, indem sie behaupteten, sie hätten sich für diese Praxis entschieden, um ihr Firebase Cloud Messaging-System zu verbessern, das “eine zuverlässige und für die Akkulaufzeit effiziente Verbindung zwischen Ihrem Server und Geräten zur Verfügung stellt, die es Ihnen erlaubt, Botschaften und Benachrichtigungen auf Android, iOS und dem Internet ohne Aufpreis zu verschickern und zu erhalten”.

“Im Januar dieses Jahres begannen wir mit der Untersuchung, Cell-ID-Codes als ein zusätzliches Signal zu nutzen, um die Geschwindigkeit und Leistung der Nachrichtenübertragung zu verbessern”, antwortete ein Google-Sprecher in einer E-Mail an Quartz. “Jedoch integrierten wir nie eine Cell-ID in unser Network-Sync-System, daher wurden diese Daten sofort gelöscht, und wir aktualisierten sie nicht länger.”

Obwohl Google behauptet, dass sie die Standortdaten nicht benutzen, und versprechen, eine Aktualisierung der Funktion zur Sammlung von Cell-IDs herauszubringen, bemerkt Matthew Hickey, ein Sicherheitsexperte und Forscher bei Hacker House:

Es ist wirklich ein Rätsel, warum dies nicht optional ist. Es scheint ziemlich zudringlich zu sein, da Google solche Informationen sammelt, die nur für Carrier-Netzwerke relevant sind, wenn es keine SIM-Karten oder aktivierte Serviceleistungen gibt.

Verweise:

- http://anonymous-news.com/google-collecting-data-from-android-users-even-if-their-phones-location-access-is-turned-off/

- https://qz.com/826672/android-goog-just-hit-a-record-88-market-share-of-all-smartphones/

- https://qz.com/1131515/google-collects-android-users-locations-even-when-location-services-are-disabled/

- http://www.mobyaffiliates.com/blog/android-devices-keep-sending-user-location-data-even-when-location-services-have-been-disabled/

- https://firebase.google.com/products/cloud-messaging/

- https://www.rt.com/usa/410572-google-android-cell-id-location/