Befolgen Sie diese einfachen Schritte, und Sie werden in der Lage sein, die Bedrohung in kürzester Zeit zu erkennen.

Auf dem Gebiet von Information und Technologie werden fast regelmäßig Fortschritte gemacht. Updates für Ihren Computer und Ihr Smartphone sind der lebendige Beweis dafür. Das gilt gleichermaßen für die “dunkle Seite” dieser Technologie, namentlich de Fortschritte und die Verfügbarkeit von Programmen, welche eine andere Person bestehlen oder möglicherweise schädigen können. Das ist die Software, welche den meisten von uns Sorgen bereitet, und unter den vielen Millionen von Angeboten gibt es einen Zweig der kommerziell verfügbaren “James-Bond-Stil” Spionage-Software für “normale” Benutzer.

Diese Unternehmen zielen in der Regel auf Einzelpersonen, die beispielsweise fürchten, von ihrem Ehegatten betrogen zu werden, und von dieser Angst beseelt, werden sie zum Kauf kommerzieller Spionage Produkte verlockt.

Wenn Sie denken, dass jemand Sie möglicherweise bespitzelt, nachstehend sind die Informationen, die Ihnen dabei helfen, festzustellen, ob dies tatsächlich der Fall ist oder nicht.

Hintergrundoperationen

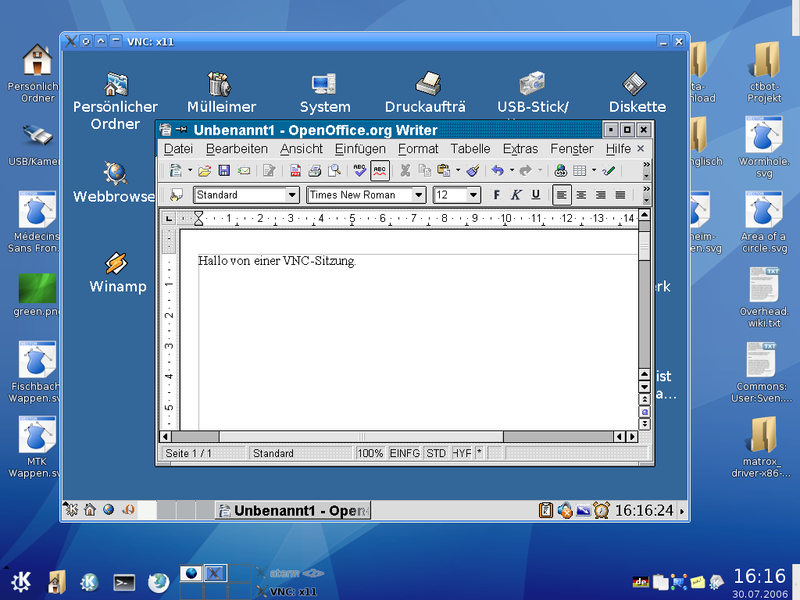

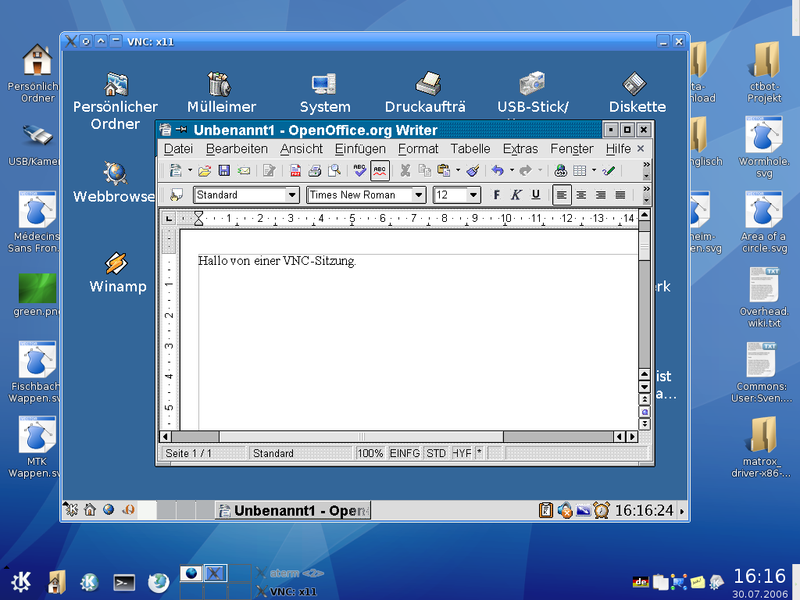

Virtuelles Netzwerk-Computing in KDE 3.1-Umgebung.

Es gibt handelsübliche Software-Tools (“Werkzeuge”9, die es jemandem ermöglichen können, Zugang zu Ihrem Computer zu erhalten, ohne dass Sie etwas davon bemerken. Diese Lösungen von Drittanbietern werden ‘Remote-Accessing Tools’ (Fernzugriffs-Werkzeuge) oder ‘Virtual Networking Computing’ (Virtuelles Netzwerk-Computing) genannt. Allerdings müssen sie, um Sie auszuspionieren, diese Software zunächst auf Ihrem Computer installieren.

Gehen Sie zum ‘Startmenü ‘, und dann zu ‘Alle Programme’. Suchen Sie in der Liste, ob Software wie etwa RealVNC, LogMeIn, GoToMyPC, Tight VNC, VNC, oder Software mit ähnlichen Namen installiert ist. Wenn Sie so etwas finden, dann kann jemand Zugriff auf Ihr System nehmen, solange die Software in Ihrem Hintergrund aktiviert ist.

Allerdings, wenn die Software aktiviert ist dann werden Sie (meistens) deren Symbol in Ihrer Taskleiste sehen. Klicken Sie auf solche Symbole, und finden Sie heraus, wohin Sie das leitet. Darüber hinaus, wenn Sie etwas Fremdes entdecken, dann sollten Sie eine Internet-Suche unternehmen und entsprechend nachforschen.

Handelsübliche RAT-Software ist normalerweise in der Taskleiste zu sehen, wenn sie im Hintergrund läuft. Wenn die Taskleiste nichts Befremdliches anzeigt, dann haben Sie nichts zu befürchten.

Firewall & Open Ports

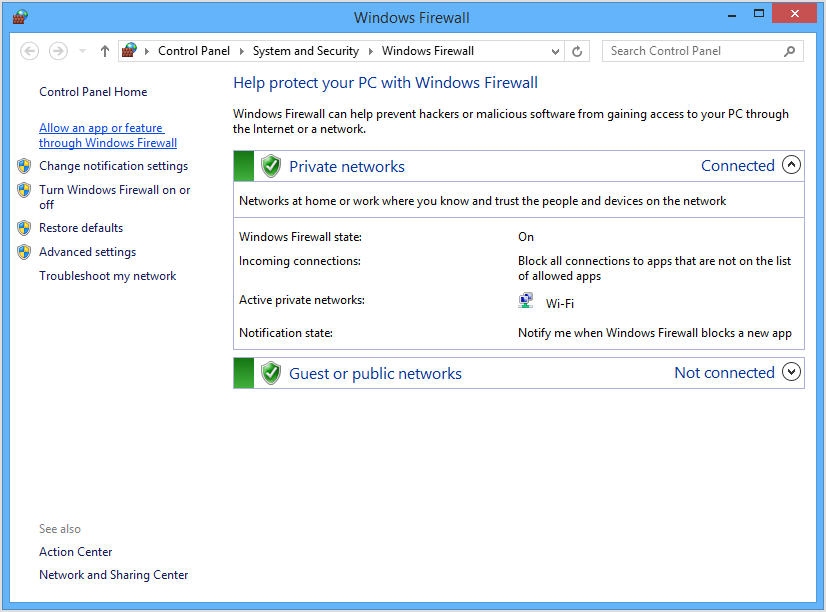

Windows-Firewall, wie es in Windows 10 erscheint, und mit leichten Unterschieden in allen anderen Windows-Versionen seit Windows Vista und Windows Server 2008.

Das Finden von Software im Hintergrund ist eine leichte Sache. Allerdings, wenn Sie alles überprüft haben und Sie immer noch Zweifel hegen, dann überprüfen Sie Ihre Ports.

Die Ports sind die eigentlichen Links, über die Computer untereinander Informationen austauschen. Somit, wenn Sie Spyware, d.d. Spionagesoftware, in Ihrem System haben, dann könnte ein offener Port bei der Übertragung Ihrer Daten aktiv sein.

Sie können dies überprüfen, indem Sie zu Startmenü> Systemsteuerung gehen und nach Windows Firewall suchen. Auf der linken Seite des Fensters sehen Sie die Option ‘Erlaube ein Programm oder eine Funktion über die Windows-Firewall’. Dies öffnet ein weiteres Fenster, das Ihnen eine Liste der auf Ihrem PC installierten Programme anzeigt. Daneben befinden sich Kontrollkästchen.

Die Angekreuzten sind diejenigen mit Berechtigung. Diejenigen, welche nicht angekreuzt sind, sind die ohne Berechtigung zur Internetverbindung.

Überprüfen Sie die Liste sorgfältig und halten Sie nach unbekannter Software Ausschau. Wenn Sie etwas Ungewohntes finden, machen Sie eine schnelle Internet-Suche, bevor Sie es ausschalten.

TCP-Verbindungen

Der oben erwähnte Schritt ist wichtig, da er Ihnen helfen kann, die Verbindungen zu identifizieren und zu schließen. Oftmals jedoch haben diese Fernzugriffs-Tools nur eine ausgehende Verbindung.

Für Windows werden meistens alle ausgehenden Verbindungen auf ‘on’ (d.h. eingeschaltet) gesetzt. Das bedeutet, dass keine Verbindung blockiert ist. Wenn also die auf Ihrem System installierte Spionage-Software nur Ihre Informationen sammelt und an einen anderen Rechner sendet, wird nur eine ausgehende Verbindung verwendet – und diese wird nicht in Ihrer Firewall-Liste angezeigt.

Ein Weg, um solche Programme zu überprüfen, ist, die ‘Übertragungssteuerungsprotokolle’ (“Transmission Control Protocls” – TCP) zu prüfen, die alle mit Ihrem Computer bestehenden Verbindungen anzeigen werden.

Gehen Sie zu Microsoft, und laden Sie ‘TCP-Ansicht’ herunter. Dekomprimieren Sie die Datei (“unzip”) und klicken auf ‘TCP-Ansicht Durchführen’. Sie werden dort auch eine Spalte ‘Verarbeiten’ auf der äußersten linken Seite des Fensters sehen. Darunter sehen Sie alle Programme in Betrieb. Überprüfen Sie die Spalte ‘Status ‘. Sie werden eine Reihe verschiedener Status-Angaben sehen, eine von ihnen wird ‘Etabliert’ (“Established”) heißen.

“Established” kennzeichnet eine offene Verbindung.

Sie müssen die Informationen herausfiltern, die Sie nicht verstehen. Führen Sie eine Online-Recherche durch, um zu sehen, ob die im Hintergrund laufende Anwendung sicher ist oder nicht.

Sie können auch die Spalten ‘Übertragene Datenpakete (“Sent Packets”) überprüfen. Dies wird Ihnen helfen, den Prozess zu identifizieren, der viele Daten von Ihrem Computer überträgt. Natürlich, wenn Spyware auf Ihrem System läuft und große Mengen an Daten an einen Server sendet, ist dies der Ort, um die Beweise zu sehen.

Sobald Sie Ihre Google-Suche über diese Verbindung unternehmen und herausfinden, dass der Daten-Versand schädlich ist, klicken Sie mi der rechten Maustaste auf ‘Verarbeiten’ (“Process”) und wählen Sie ‘Prozesseigenschaften’ (“Process Properties”). Es wird ein Fenster mit dem Pfad erscheinen. Folgen Sie der Pfadadresse zu ihrer Datei und beenden Sie den Prozess.

Als nächstes gehen Sie weiter zur Suchleiste im Startmenü. Tippen Sie ‘msconfig‘ ein, drücken Sie auf Eingabe, und ein Fenster wird erscheinen. In den Tabulatoren finden Sie ‘Anfang’ (“Startup”) und dort eine Liste der Programme, die unter der Spalte ‘Anfang – Posten’ (“Startup Items”) genannt sind, jeweils mit Kontrollkästchen. Finden Sie Ihre bösartige Anwendung, und klicken Sie auf diese im Kontrollkästchen. Von dort aus klicken Sie ‘Anwenden’ (“Apply “) plus OK.

Jetzt sollten Sie einen umfassenden Virenscan starten, und gegegebenfalls Rat in Windows lesen über das Entfernen eines Standard-Virus oder von Malware von einem Windows-Computer.

Wenn Sie diese Schritte befolgen, werden Sie in der Lage sein, festzustellen, ob jemand in Ihrem System herumspioniert.

Verweise:

- http://www.instructables.com/id/How-to-know-if-your-computer-is-being-monitored/

- http://resources.infosecinstitute.com/remote-access-tool/

- http://searchsecurity.techtarget.com/definition/firewall

- http://searchnetworking.techtarget.com/definition/TCP

- https://technet.microsoft.com/en-us/sysinternals/tcpview.aspx

- http://anonhq.com/a-starters-guide-to-removing-a-standard-virus-or-a-malware-from-a-windows-machine/

Übersetzt aus dem Englischen von http://anonymous-news.com/how-to-identify-if-someone-is-spying-on-you-101/

Bitte löscht den Artikel – er ist wahrhaftlich dermaßen flach und unsinnig, das man es kaum glauben mag. Grüße aus der professionellen EDV

Sie haben vollkommen recht! das ist unsinn wie kommt man da drauf?

Zu behaupten, diese Schritte würden einem Menschen tatsächlich helfen, “die Bedrohung in kürzester Zeit zu erkennen” ist grobfahrlässig und falsch. IT-Sicherheit ist ein viel zu komplexes Thema, als dass es sich in eine einfache Schritt-für-Schritt-Anleitung packen liesse. Mal ganz abgesehen davon, dass viele der aufgeführten Schritte für einen Laien nur mit hohem Aufwand zu machen sind: “Online-Recherche” und “Google-Suche” zu jedem Hintergrunddienst und jeder Internetverbindung zu betreiben würde wohl viele Stunden in Anspruch nehmen – und am Ende definitiv nicht mehr Sicherheit bringen.

Zur Verbesserung der Sicherheit der eigenen Geräte gibt es wesentlich sinnvollere Tipps:

* Jede installierte Software inkl. Betriebssystem mit regelmässigen Updates auf dem neuesten Stand halten.

* Zufällige Passwörter in ausreichender Länge (16+) verwenden, kein Passwort wiederverwenden.

* Zwei-Faktor-Authentifizierung aktivieren wo immer möglich.

* Internet-Security-Software einsetzen, welche über ausgehende Verbindungen durch unbekannte Software warnt.

* Virenscanner & Co. auf dem neuesten Stand halten.

* Keine Programme unbekannter Herkunft installieren.

* etc.